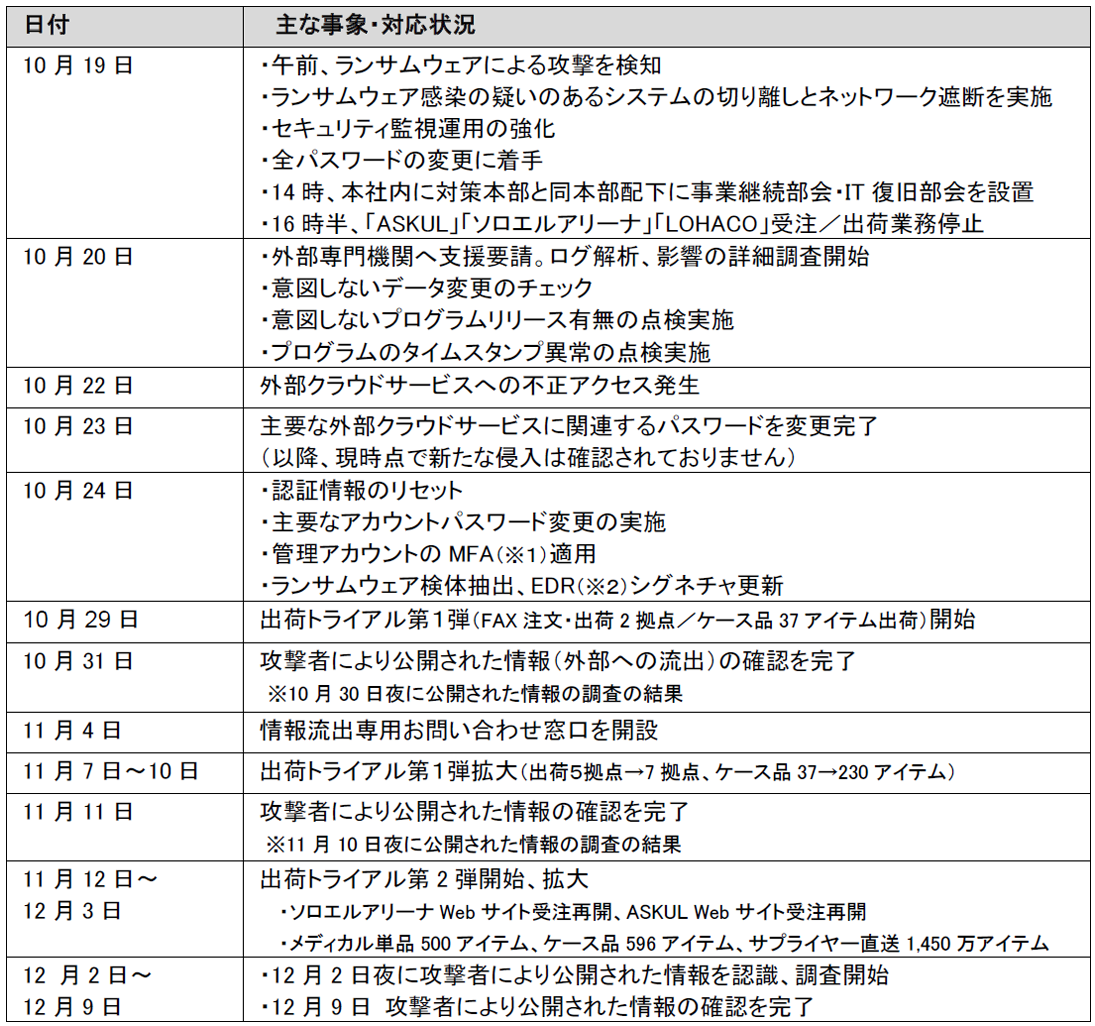

アスクル株式会社は、2025年10月19日に発生したランサムウェア攻撃を起因としたサービス停止と保有情報の流出について、外部専門機関の協力のもと実施した詳細調査の結果を発表。2025年12月12日時点で判明している発生から対応までの時系列や、流出が確認されている情報、被害範囲と影響の詳細や原因防止策などについて報告している。

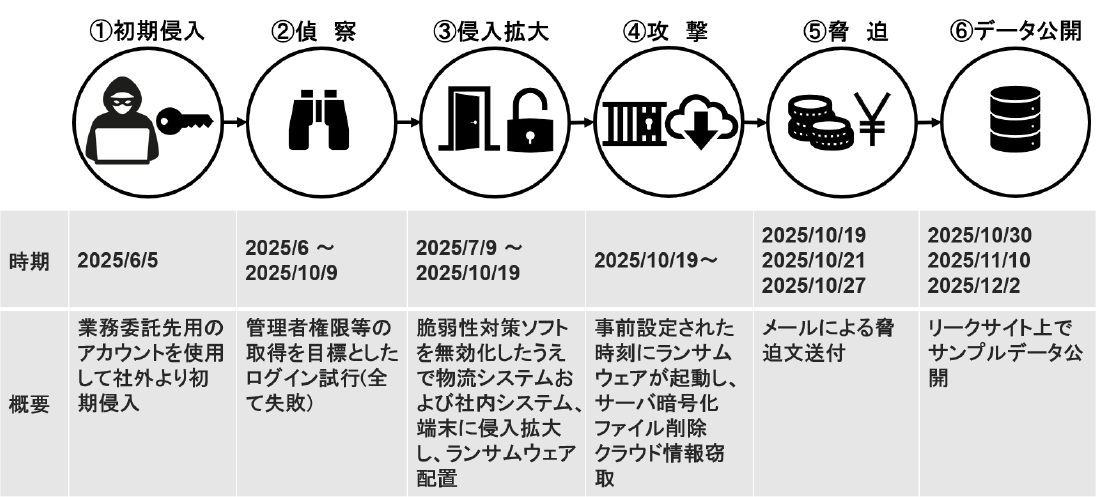

ランサムウェア攻撃の発生と対応の時系列

※1 Multi Factor Authentication:IDやパスワード(知識情報)に加え、認証の3要素である「(スマホなどの)所持情報」「(指紋、顔などの)生体情報」のうち、二つ以上の異なる要素を組み合わせて認証を行う方法。多要素認証

※2 Endpoint Detection and Response:PC、スマートフォン、サーバといったエンドポイントに侵入したサイバー攻撃の痕跡を検知し、迅速に対応するためのセキュリティ対策

流出が確認された情報

流出が確認された個人情報の概要については、次のように報告されている(情報は2025年12月12日時点のもの)。

- 事業所向けサービスに関する顧客情報の一部:約59万件

- 個人向けサービスに関する顧客情報の一部:約13万2,000件

- 取引先(業務委託先、エージェント、商品仕入先など)に関する情報の一部:約1万5,000件

- 役員・社員などに関する情報の一部(グループ会社含む):約2,700件

アスクルは、12月12日にこの内容を個人情報保護委員会へ確報として提出。該当する顧客・取引先などに個別通知も行っているという。なお、LOHACO決済では顧客のクレジットカード情報をアスクル側では受け取らない仕組みとしている旨も併せて公表している。

同社は、公開された情報が悪用される可能性を踏まえ、長期的な監視体制の継続と、必要に応じた追加対応を実施するとのこと。

被害範囲と影響の詳細

同社は、一部の通信ログおよびアクセスログが失われていたことから、攻撃者が閲覧した可能性のある情報の範囲を完全に特定することは困難である旨を公表した上で、外部専門機関によるフォレンジック調査の結果についても報告している。

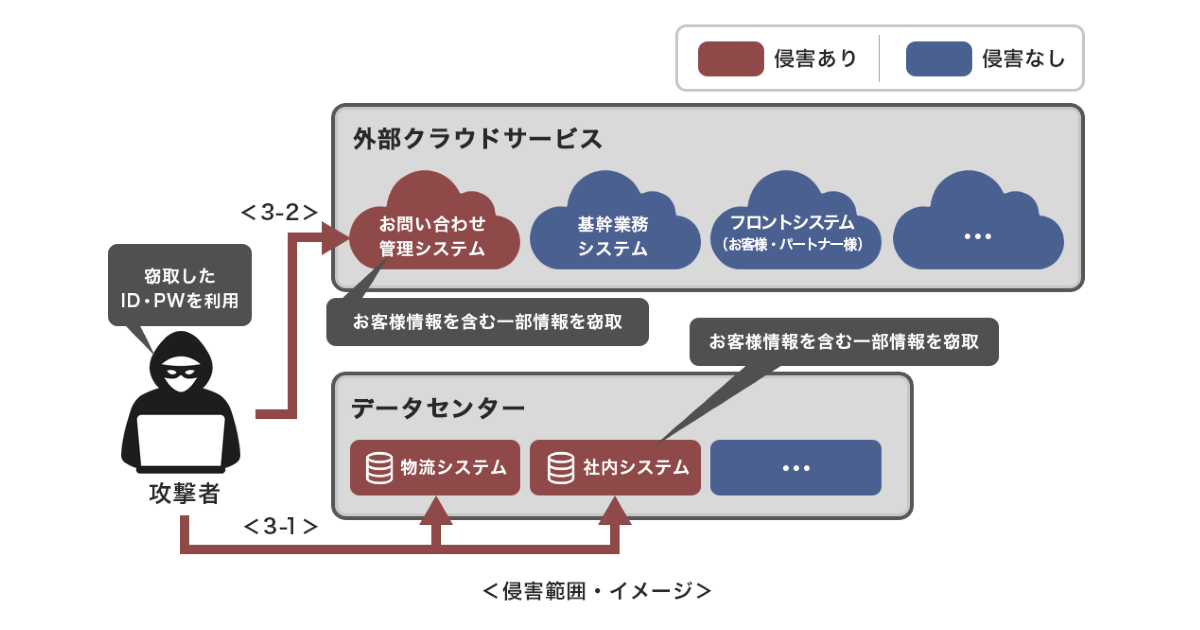

物流・社内システムへの侵害

物流システム・社内システムにて、ランサムウェアの感染を確認。一部データ(バックアップデータを含む)が暗号化されて使用不能になるとともに、当該データの一部が攻撃者により窃取、公開(流出)されたという。

また、復旧に時間を要した理由として、同社は物流センターを管理運営する複数の物流システムとデータセンター内のバックアップファイルが暗号化された点を挙げている。物流センターは自動倉庫設備、ピッキングシステムなど高度に自動化された構造となっているが、その稼働をつかさどる物流システムが停止したことで、出荷業務の全面停止といった大きな影響を及ぼす結果になったと、同社は報告している。

外部クラウドサービスへの侵害

物流・社内システムへの侵害の結果、外部クラウドサービス上のお問い合わせ管理システムのアカウントが何らかの形で窃取され、該当アカウントも侵害される結果に。これにより、当該システムの情報の一部も攻撃者によって窃取、公開(流出)されている。

なお、基幹業務システム、フロントシステム(顧客向けECサイトやパートナー向けサービス)は、侵害の痕跡がなかったことを確認できているという。

攻撃手法の詳細分析

攻撃者による侵入の概要

調査の結果、同社は攻撃者がアスクルのネットワーク内に侵入するために、認証情報を窃取し不正に使用したと推定。初期侵入成功後、攻撃者はネットワークに偵察を開始し、複数のサーバにアクセスするための認証情報の収集を試みた後に、EDRなどの脆弱性対策ソフトを無効化したうえで複数のサーバ間を移動。必要な権限を取得してネットワーク全体へのアクセス能力を取得していったと見ている。

なお、本件では複数種のランサムウェアが使用されており、中には当時のEDRシグネチャでは、検知が難しいランサムウェアも含まれていたとのこと。

ランサムウェア展開とバックアップファイルの削除

攻撃者は必要な権限を奪取した後、ランサムウェアを複数サーバに展開。ファイル暗号化を一斉に行うと同時に、バックアップファイルの削除も行っていたことが確認できているという。これが、一部システムの復旧に時間を要することになった理由だとアスクルは発表している。

初動対応

同社は、異常を検知した後の対応について次のように発表している。

1. ネットワーク遮断などによる拡大防止

- 感染が疑われるネットワークを物理的に切断。攻撃者の不正アクセス経路を遮断する措置を実施すると同時に、データセンターや物流センター間の通信も遮断し、感染の拡大を防止

- 感染端末の隔離・ランサムウェア検体の抽出とEDRシグネチャの更新を実施

2. アカウント管理の再構築

- 全管理者アカウントを含む主要なアカウントのパスワードをリセット

- 併せて主要なシステムにMFA(多要素認証)を適用し、不正アクセスの継続を抑制

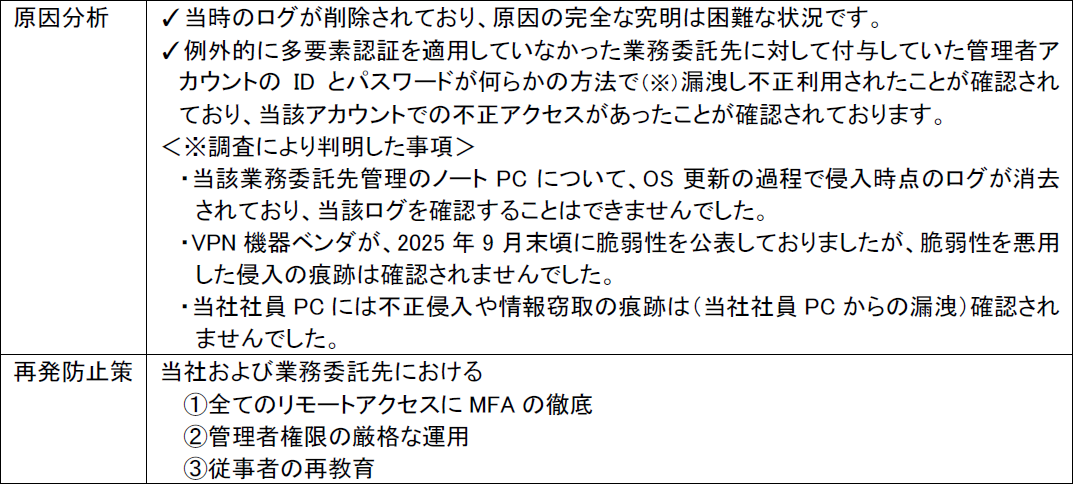

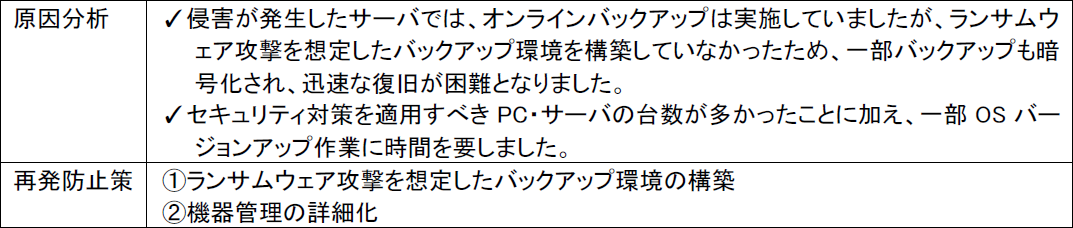

原因分析と再発防止策

不正アクセス

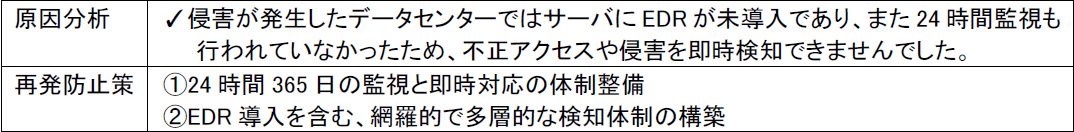

侵入検知の遅れ

復旧の長期化

システムの復旧と安全性確保

- クリーン化の実施:攻撃者が侵害した可能性のある端末やサーバについて、EDRやフォレンジックツールを用い徹底的なスキャンを実施。汚染が疑われる機器は廃棄またはOS再インストールなどのクリーン化を行っている。この作業により、脅威が残存している兆候は確認されていないという

- 新規システム環境への移行:汚染の可能性を残した既存環境を部分的に修復するのではなく、安全が確認された新しい環境をゼロから構築する方式を採用

- 安全確認の実施:外部専門機関と協働し、基幹業務システム・フロントシステムなども徹底的に調査。侵害有無を精査した結果、その他の主要システムが侵害された事実はなく、安全性が確保されていることを確認したとのこと

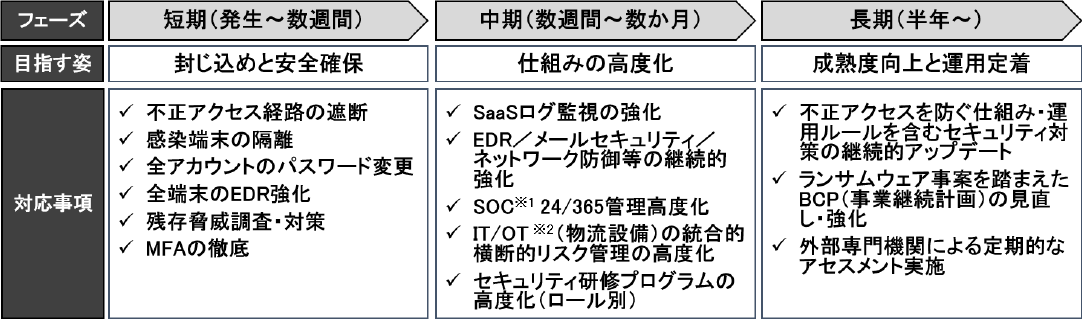

セキュリティ強化のロードマップ・セキュリティガバナンス体制の再構築

同社は、今回の事象についてセキュリティ強化のロードマップを短期、中期、長期フェーズに分けて公開している。

また、本件を通じて高度化するサイバー攻撃の脅威を再認識したとし、今期(2026年5月期)中にリスク管理体制、全社的な統制・役割分担の明確化など改善・強化すべき点を中心に、セキュリティガバナンス体制の再構築を進めるとしている。

情報公開方針と外部連携

なお、アスクルは犯罪行為を助長させないという社会的責任の観点から、攻撃者とは接触せず、身代金の支払いやいかなる交渉も行っていないと公表。今後も事実に基づく透明性の高い情報発信を基本とし、ステークホルダーに対して適切な時期に必要な情報開示を行うよう努めていくとしている。